信息收集

DNS收集

dnsrecon -d url [-c] xml #查询urlip,用xml导出

dnsrecon -r ip/24 #用ip反查

dnsrecon -d url -D 1.txt #利用字典爆破Nmap

nmap url #扫描url

namp ip[/24] #扫描ip端口

-sL 列表扫描:可以对主机进行反向域名解析,校验ip或域名是否存在

-sP ping扫描:使用ping主机,得出可响应的主机列表CDN绕过

利用子域名

1.我们以www.xueersi.com为例子在超级ping上尝试一下,可以发现每一个ip基本不一样,开启了cdn服务

2.比如说在abc.com下划分一个www.abc.com的子域名,我们做cdn的时候把www.abc.com做了解析,而abc.com没有做解析,所以abc.com所在的是主机

3.可以去进行超级ping上实验发现xueersi.com的主机ip都一致,所以没有做cdn,www.xueersi.com做了cdn利用国外地址

国外地址的域名往往是没有进行绑定cdn的,所以用国外vpn去测试一般可以得到地址利用邮件查看

利用邮箱的源代码来源去查看,正向做代理,反向做负载。用黑暗引擎搜索

#因为有一些特定的文件是直接存在主机的,没有放在cdn所以可以直接调用,去shodan或者钟馗之眼去查看

import mmh3

import requests

response=requests.get(url)

favicon=response.content.encode('base64')

hash=mmh3.hash(favicon)

print('http.favicon.hash:'+str(hash))Get Site IP - Find IP Address and location from any URL (get-site-ip.com)

网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

首页 - 网络空间测绘,网络安全,漏洞分析,动态测绘,钟馗之眼,时空测绘,赛博测绘 - ZoomEye(“钟馗之眼”)网络空间搜索引擎

网站测速-Ping检测-Trace查询-Dig查询-路由跟踪查询-tools.ipip.net

架构搭建WAF

搭建习惯

1.目录型站点(同一服务器)

2.端口类站点(同一服务器)

3.子域名站点(不一定同一服务器) https://tool.chinaz.com/

4.旁注(同服务器不同站点,利用同一服务器上的不同网站攻击另一个站点)

旁注查询网址:https://www.webscan.cc/

5.c段(同网段不同服务器不同站点,内网渗透)

6.利用搭建网站软件(phpstudy,bt)WAF

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

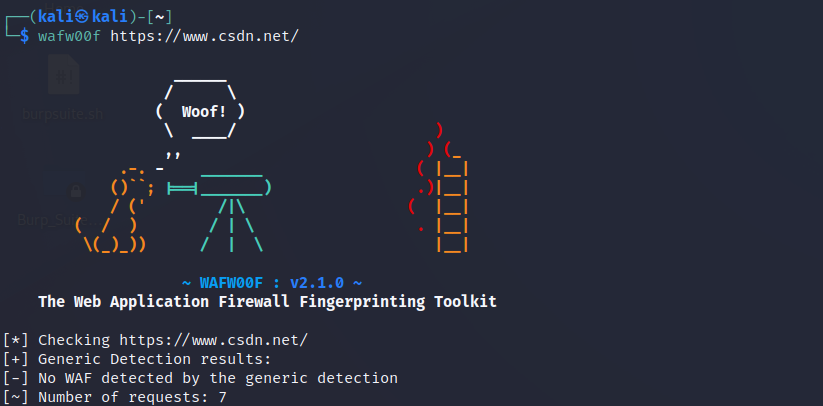

wafw00f检测

我们可以去试一下kali里的wafw00f工具,它利用http头部来进行检测关键词:

Options:

-h, --help show this help message and exit

-v, --verbose Enable verbosity, multiple -v options increase

verbosity

-a, --findall Find all WAFs which match the signatures, do not stop

testing on the first one

-r, --noredirect Do not follow redirections given by 3xx responses

-t TEST, --test=TEST Test for one specific WAF

-o OUTPUT, --output=OUTPUT

Write output to csv, json or text file depending on

file extension. For stdout, specify - as filename.

-i INPUT, --input-file=INPUT

Read targets from a file. Input format can be csv,

json or text. For csv and json, a `url` column name or

element is required.

-l, --list List all WAFs that WAFW00F is able to detect

-p PROXY, --proxy=PROXY

Use an HTTP proxy to perform requests, examples:

http://hostname:8080, socks5://hostname:1080,

http://user:pass@hostname:8080

-V, --version Print out the current version of WafW00f and exit.

-H HEADERS, --headers=HEADERS

Pass custom headers via a text file to overwrite the

default header set.

额外搜集

APP

利用burpsuite去进行代理抓包,分析ip地址。

当不是网站的时候

1.用nmap扫描端口

2.用暗黑引擎去扫一扫,同上转web搜索